LogoFAIL, otro ataque de firmware que afecta a millones de PCs Windows y Linux

LogoFAIL es un ataque de firmware que han presentado como prueba de concepto investigadores de la compañía Binarly en la Conferencia de hacking Black Hat Security que se ha celebrado en Londres. Y es altamente peligroso ya que aprovecha una vulnerabilidad que afecta a decenas de millones de ordenadores personales con Windows y Linux.

Los investigadores han descubierto y documentado esta vulnerabilidad que afecta a la Interfaz de firmware extensible unificada (UEFI). Un estándar que los grandes de la industria del PC promovieron para superar las limitaciones de las antiguas BIOS y que es de importancia vital en cualquier PC, ya que se encargan de proporcionar la comunicación de bajo nivel, el funcionamiento y la configuración básica del hardware, y son responsables del inicio de la gran mayoría de las computadoras con Windows y Linux.

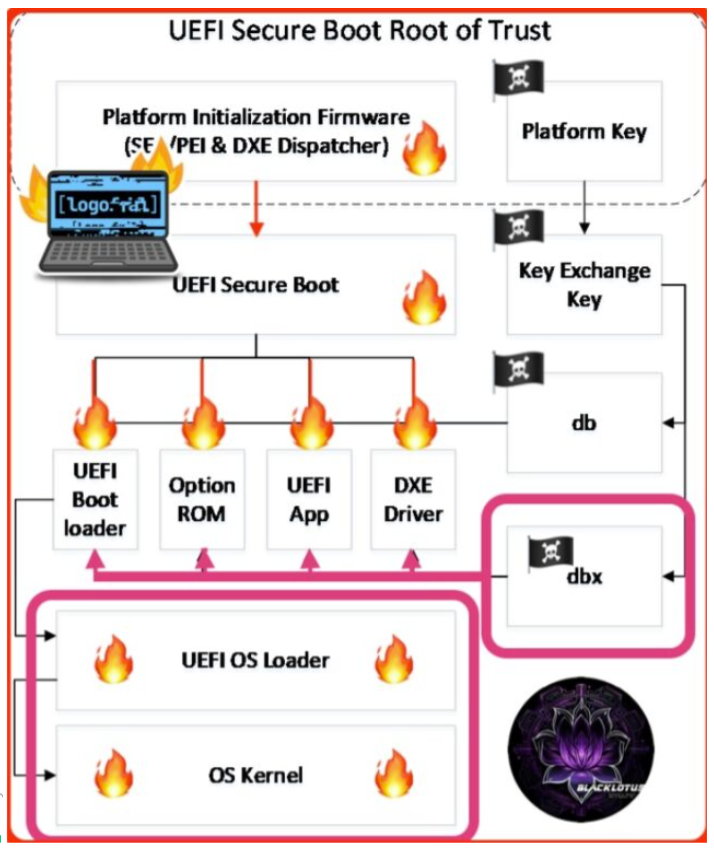

LogoFAIL es un desarrollo que enmarcamos dentro de los denominados ‘ataques de firmware’, los que permiten la ejecución de código malicioso en las primeras etapas de la secuencia de arranque de los PCs. Este tipo de ataques son conocidos y preocupan especialmente en ciberseguridad ya que una vez introducidos son casi imposibles de detectar o eliminar utilizando los mecanismos de defensa actuales. Ya vimos como actuaban otros como BlackLotus, el primer malware contra UEFI capaz de omitir el Secure Boot, el arranque seguro de Windows.

LogoFAIL, extraordinariamente peligroso

El ataque destaca por la relativa facilidad para llevarlo a cabo, la amplitud de modelos tanto de consumo como de empresas (decenas de millones de PCs) que son susceptibles y el alto nivel de control que se obtiene sobre ellos. En muchos casos, LogoFAIL se puede ejecutar de forma remota en situaciones posteriores a la explotación utilizando técnicas que los productos tradicionales de seguridad de terminales no pueden detectar.

Y debido a que los exploits se ejecutan durante las primeras etapas del proceso de arranque, pueden eludir las defensas, incluyendo el mencionado Secure Boot propuesto por Microsoft y que se ha extendido contra medida para prevenir los bootkits, pero que no funciona en este ataque que comprende dos docenas de vulnerabilidades en analizadores de imágenes dentro de UEFI, lo que afecta a casi todos los ecosistemas de CPU x86 y ARM.

Lo preocupante es que estas vulnerabilidades hayan pasado desapercibidas durante años, si no décadas, y son el resultado de una extensa investigación realizada por Binarly, una empresa de seguridad especializada en identificar y proteger el firmware vulnerable. LogoFAIL apunta a los logotipos que se muestran en la pantalla del dispositivo durante el proceso de inicio temprano, explotando las vulnerabilidades en los analizadores de imágenes para reemplazar logotipos legítimos con archivos infectados. Esta manipulación permite la ejecución de código arbitrario durante la fase del Entorno de ejecución del controlador (DXE), comprometiendo la seguridad de la plataforma.

LogoFAIL se puede ejecutar de forma remota y evitar las protecciones tradicionales. Una vez que se logra la ejecución de código arbitrario durante la fase DXE, los atacantes obtienen control total sobre la memoria y las unidades de almacenamiento de los dispositivos objetivo, incluido el sistema operativo. Imagina si un pirata informático pudiera controlar tu computadora desde el momento en que la enciende: podría acceder a todos sus archivos, monitorizar lo que haces e instalar más programas dañinos. Por eso LogoFAIL es un gran problema.

La investigación y el conjunto de vulnerabilidades han sido objeto de un programa de divulgación masiva controlada en la que participan casi todo el ecosistema de fabricantes de PCs. Los grandes proveedores de firmware UEFI, como AMI, Insyde y Phoenix; los fabricantes de procesadores Intel y AMD, y también los fabricantes principales de ordenadores personales, Lenovo, Dell y HP.

Las partes afectadas ya están publicando avisos con información sobre productos vulnerables y parches de seguridad, por lo que debemos estar atentos a las actualizaciones de seguridad para UEFI que irán publicando los proveedores y que serán de obligada instalación. Señalar que las computadoras Mac de Apple no se ven afectadas ya que no usan firmware UEFI, tanto las máquinas antiguas con procesadores Intel como los últimos modelos con ARM.

La entrada LogoFAIL, otro ataque de firmware que afecta a millones de PCs Windows y Linux se publicó primero en MuyComputer.

Comentarios

Publicar un comentario