Los 10 peores incidentes de ciberseguridad en 2021

A pocos días de cerrar el año retomamos nuestro clásico especial donde seleccionamos los peores incidentes de ciberseguridad en 2021. Como habrás ido viendo por aquí y en nuestro blog especializado de muyseguridad, el mundo tiene encima un gigantesco problema de seguridad informática. Simplemente, los delincuentes van por delante de usuarios, empresas y las compañías especializadas en ciberdefensa.

La introducción de malware en todo tipo de plataformas que hemos visto durante el último lustro se afianza. Virus, troyanos, gusanos y todo tipo de especímenes encuentran rendijas por donde colarse, especialmente utilizando vulnerabilidades de software que, o bien tardan mucho en parchearse o la dejadez de empresas y usuarios para parchearlas provocan un coladero. En cuanto a los tipo de ataque, el Ransomware ha terminado de encumbrarse como la peor amenaza de la ciberseguridad mundial.

No han faltado las violaciones y fugas de información en empresas grandes y pequeñas, causadas tanto por ciberataques externos como por prácticas poco deseables de las mismas, sea por falta de medios o por lucro en el tráfico de datos. Estas fugas de datos invaden la privacidad de los usuarios y provocan una desconfianza en la capacidad de las empresas para mantenerlos seguros.

Los ciberdelincuentes también han seguido aprovechando la pandemia del COVID-19 por varias vías, desde su uso mediático para introducir malware a las campañas de falsedades y desinformación que terminan repercutiendo también en la seguridad como un riesgo en línea. Por otro lado, el mantenimiento de millones de empleados trabajando en casa fuera de las redes perimetrales de las empresas (generalmente mejor protegidas) siguen suponiendo todo un desafío.

10 peores incidentes de ciberseguridad en 2021

Te dejamos con algunos de estos sucesos como resumen del año. Solo es una selección porque estos doce meses han dado para mucho. Los creadores de malware van por delante y nos queda mucho por avanzar en materia de seguridad informática.

SolarWinds: afectados y causas del desastre

La lista de empresas afectadas por este ciberataque de cadena de suministro continuó aumentando y se confirmó como uno de los más graves de la historia de la computación. Un plan totalmente coordinado que escondía código malicioso en actualizaciones de software legítimas y que ha terminado convirtiéndose en la violación más grave del siglo.

El ex CEO de SolarWinds, Kevin Thompson, tuvo que declarar en una audiencia conjunta de los comités de Supervisión de la Cámara de Representantes y Seguridad Nacional de Estados Unidos, donde se investigó este desastre en ciberseguridad informática sucedido en su compañía, descubrir cómo su seguridad fue comprometida por primera vez y no fueron capaces de descubrir el código malicioso oculto que persistió en actualizaciones de software que la compañía envió a sus 18.000 clientes en una lista que daba idea de la dimensión del caso, ya que incluía agencias federales, las cinco ramas del ejército de Estados Unidos, el Departamento de Estado, la NSA, la Oficina del Presidente de Estados Unidos y los 10 principales proveedores de telecomunicaciones del país.

A medida que fuimos conociendo detalles sobre este enorme problema de seguridad, fue quedando claro que se trataba de un una acción a lo grande, que los responsables de la autoría intelectual de la misma no habían escatimado en medios ni en capacidad. Según Brad Smith, presidente y director legal de Microsoft, el análisis del código empleado por los atacantes muestras señales de que fue el trabajo de un mínimo de 1.000 desarrolladores.

También salieron a la luz tres nuevas cepas de malware relacionadas con el ataque de cadena de suministro SolarWinds, incluida una «puerta trasera sofisticada de segunda etapa», según investigadores de FireEye y Microsoft, otros de los afectados. Apodado GoldMax (también conocido como SUNSHUTTLE), GoldFinder y Sibot, el nuevo conjunto de malware se sumó a una lista que no ha parado de crecer entre herramientas maliciosas como Sunspot , Sunburst (o Solorigate), Teardrop y Raindrop que fueron introducidas sigilosamente en las redes empresariales de grandes empresas y agencias gubernamentales por supuestos operativos rusos.

Finalmente, el grupo ruso Nobelium, presunto responsables del ataque a SolarWinds, regresó con una nueva campaña de phishing que apuntó a agencias gubernamentales, think tanks, consultores y organizaciones no gubernamentales ubicadas en 24 países.

Ransomware: la gran amenaza

El Ransomware sigue en la cresta de la ola como la mayor ciberamenaza de la tecnología mundial. El número de víctimas este año ha sido incontable, algunos protagonizando los peores incidentes de ciberseguridad en 2021. Y solo son los que conocemos, porque ha habido muchos más, entre bambalinas, que han alimentado a la ‘bestia’ pagando las extorsiones.

Además, los ciberdelincuentes han encontrado vías para ampliar su «negocio» y el ransomware como servicio se ha convertido en un gran problema. Como toda campaña de malware necesita código y distribución, pero no todos los ciberdelincuentes cuentan con capacidad propia para llevarlos a término. Ahí es donde entra el ransomware como servicio (RaaS), donde los desarrolladores venden o alquilan malware a los usuarios en foros de la web oscura.

Estos esquemas de afiliados brindan a los atacantes de bajo nivel la capacidad de distribuir y administrar campañas de ransomware, mientras que el desarrollador del código recibe una parte del pago de cada víctima de rescate por la clave de descifrado.

En cuanto a los ataques más significativos, citar el que afectó a la compañía Kaseya, paralizando las redes de al menos 200 empresas estadounidenses y otras (potencialmente hubo 1.000 afectadas) a nivel internacional. Se sospecha que el grupo ruso REvil estuvo detrás de un ataque que las firmas de ciberseguridad calificaron como ‘colosal’.

Otro de los casos más graves más graves fue el que afectó a Colonial Pipeline, la infraestructura de combustible refinado más grande de Estados Unidos con 8.550 kilómetros de longitud, desde Houston al puerto de Nueva York, cuyo oleoducto tuvo que ser detenido temporalmente. El incidente es uno de los peores ataques cibernéticos hasta la fecha contra infraestructura vital estadounidense y debería servir como otra llamada de atención.

Fueron solo dos de una lista interminable de ataques que afectaron a empresas grandes y pequeñas (Phone House, Acer, Accenture, Bosé, Fujifilm, CD Projekt Red, Quanta, Gigabyte, . También a importantes administraciones públicas. En España, fueron sonados los ataques a la infraestructura IT del SEPE, el Sistema Nacional de Empleo, un organismo fundamental para el funcionamiento del Estado español. No fue único, ya que también se atacó el Ministerio de Trabajo y Economía Social o el Área Metropolitana de Barcelona.

NSO Group y su Pegasus son una amenaza

Pegasus es un spyware creado por la empresa israelita NSO Group. Valorada en 1.000 millones de dólares, dice ser una empresa especializada en el desarrollo de «soluciones de seguridad gubernamentales contra el terrorismo y la gran delincuencia». Aunque NSO ha venido asegurando que no usaba su tecnología para espiar a personas u organizaciones, Pegasus ha causado estragos en Internet a millones de ciudadanos y empresas que nada tienen que ver con el terrorismo y la delincuencia.

Cómo de costumbre, bajo el paraguas de la ‘seguridad’ pueden cometerse todo tipo de fechorías, ilegales, pero que están ahí desde siempre. NSO Group ha sido cuestionada por grupos de derechos humanos como Amnistía Internacional, que la ha venido acusando de vender sus soluciones a dictaduras que las utilizan contra disidentes políticos y como medio de censura. También ha sido polémico por el uso de exploits para introducirse, en productos de Microsoft o Facebook como WhatsApp.

El Proyecto Pegasus, el mayor estudio realizado sobre el alcance del software espía del mismo nombre, que se utiliza desde hace años contra periodistas, organizaciones, disidentes, políticos, académicos o cualquier objetivo, violando sistemáticamente derechos como el de la privacidad, ha sido la gota que ha colmado el vaso y definitivamente a NSO Group se le ha cerrado el grifo.

Así, en una decisión que debería haberse tomado hace ya mucho tiempo, pero en la que ahora debemos hacer valer aquello de «más vale tarde que nunca», el Departamento de Comercio de Estados Unidos puso a NSO Group en la lista negra, imponiéndole restricciones y limitando de este modo sus posibilidades de emplear tecnología estadounidense.

La bola ha seguido rodando y la mayor tecnológica del planeta, Apple, ha anunciado su intención de demandar a la compañía por el espionaje llevado a cabo a los usuarios de iPhone con Pegasus. Con su demanda, Apple busca una orden judicial permanente para prohibir a NSO Group el uso de cualquier software, servicio o dispositivo de Apple.

NSO Group insiste en que no son ellos los responsables del mal uso de Pegasus, sino sus clientes, pero no hay duda que hay parar de una vez este espionaje masivo que bajo el paraguas de la ‘seguridad’ vulnera todo tipo de derechos.

Apache Log4j: un riesgo para gran parte de Internet

Apache Software Foundation publicó soluciones para contener una vulnerabilidad de día cero explotada activamente que afectaba a Apache Log4j. Basada en Java, es una biblioteca de registro ampliamente utilizada, que podría utilizarse como arma para ejecutar código malicioso y permitir una toma de control completa de los sistemas vulnerables.

Etiquetada como CVE-2021-44228, conocida por apodos como «Log4Shell» o «LogJam» y descubierta por el equipo de seguridad de Alibaba, el problema se refiere a un caso de ejecución remota de código no autenticado (RCE) en cualquier aplicación que use esta utilidad de código abierto y afecte a las versiones no parcheadas, de Apache Log4j 2.0-beta9 hasta la 2.14. 1. El error fue calificado con la puntuación máxima de 10 sobre 10 en el sistema de clasificación CVSS, lo que indica la enorme gravedad del problema.

La explotación se puede lograr mediante una sola cadena de texto, que puede provocar que una aplicación se comunique con un host externo malicioso si se registra a través de la instancia vulnerable de Log4j, lo que le otorga al atacante la capacidad de recuperar una carga útil de un servidor remoto y ejecutarlo localmente.

«La vulnerabilidad de día cero de Apache Log4j es probablemente la vulnerabilidad más crítica que hemos visto este año«, explica Bharat Jogi del departamento de ciberseguridad de Qualys. «Log4j es una biblioteca ubicua utilizada por millones de aplicaciones Java para registrar mensajes de error. Esta vulnerabilidad es trivial de explotar«.

Y es que Log4j se utiliza como un paquete de registro en una variedad de software popular de múltiples fabricantes, incluidos Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat , Steam, Tesla, Twitter o incluso videojuegos como Minecraft. En este caso, los atacantes han podido ejecutar código malicioso remotamente simplemente pegando un mensaje especialmente diseñado en el cuadro de chat.

Desde la Fundación Apache se recomienda actualizar sistemas a la mayor brevedad con la nueva versión 2.15.0, que soluciona el fallo deshabilitando la capacidad de un atacante que en versiones anteriores podía controlar los mensajes de registro o parámetros del log ejecutando código arbitrario cargado desde servidores LDAP cuando se habilitaba la sustitución del mensaje de búsqueda. Este comportamiento es el que se ha desactivado de manera predeterminado.

PrintNightmare no acaba

Varias vulnerabilidades se sumaron a la conocida de 2020 del servicio de impresión de Windows. La primera fue una vulnerabilidad crítica localizada en la cola de impresión de Windows. A principios de junio, Microsoft publicó el CVE-2021-1675 titulado «Windows Print Spooler Remote Code Execution Vulnerability«, es decir, Vulnerabilidad de ejecución remota de código en el administrador de impresión de Windows. Nada hizo pensar, en su momento, que su trascendencia fuera a escalar posteriormente.

Ya en julio, las principales agencias de seguridad del mundo empezaron a emitir comunicados en los que alertaban sobre una actualización importante de CVE-2021-1675. Mensajes que urgían a usuarios y organizaciones públicas y privadas a adoptar, de inmediato, medidas para protegerse de esta amenaza. En ese mismo espacio temporal, Microsoft publicaba la vulnerabilidad CVE-2021-34527, que es a la que le corresponde el sobrenombre de PrintNightmare.

Y es que PrintNightmare se ganó, desde un primer momento, la calificación de vulnerabilidad crítica, pues permite la ejecución de código de manera remota. Desde ese momento se han producido varias actualizaciones, y Microsoft no ha dejado de trabajar en este problema, grave ya que cualquier instalación de Windows es susceptible de ser atacada.

¿Qué hace que PrintNightmare sea tan peligroso? Seguro que ya lo has deducido: cuando hablo de instalar una impresora me refiero a su controlador, que un administrador puede instalar aunque no esté firmado y que, como ya puedes imaginar puede contener cualquier función maliciosa. De este modo, un atacante que logra acceso a un sistema y emplea RpAddPrinterDriverEx() para ejecutar código malicioso puede escalar privilegios, enviar cargas útiles al sistema comprometido e incluso tomar el control completo del mismo.

Solo un mes después, llegó otra vulnerabilidad CVE-2021-36958, está relacionada con cómo se gestionan los archivos que cuentan con privilegios del sistema. Y es que, de nuevo, la falta de medidas de seguridad a la hora de ejecutar binarios supuestamente confiables en algún proceso relacionado con el sistema de impresión, es decir, lo que viene definiendo a PrintNightmare desde sus inicios, se puede traducir en la ejecución de código arbitrario que comprometería la seguridad del sistema afectado.

Chips TPM: no tan seguros

Los integrados TPM (Trusted Module Platform) son, a día de hoy, un elemento clave en la seguridad de los sistemas informáticos, especialmente en los profesionales. Tanto es así que, como bien sabrás, Microsoft lo ha añadido como requisito para la instalación de su nuevo sistema Windows 11.

Sin embargo TPM ha resultado no ser infalible, en determinadas circunstancias y con un procedimiento complejo pero factible, es posible saltarse la protección que en teoría impide encender y emplear un sistema y, en esas mismas circunstancias, acceder a una red corporativa, con los enormes riesgos que esto plantea. Antes de entrar en analizar la vulnerabilidad, vuelvo a insistir en lo que he mencionado antes, son unas circunstancias muy concretas, y no es un ataque al alcance de cualquiera, pero aún así es importante conocerlo y, si es necesario, prevenirlo.

Este descubrimiento es fruto de una investigación llevada a cabo y hecha pública por Dolos Group, y cuyos autores lograron acceso completo al disco duro de un portátil preconfigurado para ofrecer acceso a una red corporativa mediante una conexión VPN segura. Este tipo de preconfiguración es muy común en empresas que entregan estos equipos a sus trabajadores para que estos puedan teletrabajar de manera segura.

Dada la seguridad que ofrece el chip TPM, muchos ataques quedan descartados, por lo que los investigadores probaron un enfoque distinto, es decir, buscaron debilidades relacionadas con el propio chip y su integración en el sistema. Con la configuración más habitual, al arrancar el sistema se inicia directamente Windows, sin un paso previo en el que sea necesario introducir una contraseña. Una única clave, almacenada en el chip, con la que se desbloquea el sistema.

Hablamos, por lo tanto, de un problema de seguridad que no es sencillo explotar, pero que existe, que se puede reproducir (más después de hacerse público) y que demuestra que aún contar con un chip TPM no garantiza una completa seguridad. Y a consecuencia de ello, es fundamental tomar medidas adicionales, como bloquear el inicio del sistema con una contraseña.

Deepfakes: ya están aquí

Desde el mismo momento en el que empezamos a ver aparecer los primeros deepfakes, resultó evidente que tarde o temprano dejarían de ser un simple entretenimiento, y que llegarían a convertirse en una amenaza a tener en cuenta, puesto que bastaba con un momento para pensar en múltiples usos malintencionados que se puede dar a este tipo de manipulación. Hace ya más de un año te hablamos por primera vez de esta amenaza, y desde entonces no hemos parado de ver los primeros casos.

Afortunadamente la amenaza de los deepfakes no ha pasado desapercibida para las tecnológicas que, como Microsoft, llevan ya algún tiempo trabajando en la búsqueda de sistemas capaces de detectar estas falsificaciones, conscientes del riesgo que plantean en múltiples aspectos. Y más a tiempo que nunca, en realidad, pues a lo largo de los últimos meses ya hemos conocido de varios casos, además de lo más diversos, en los que los deepfakes han sido protagonistas.

La amenaza de los deepfakes sigue sonando, en muchos casos, a futuro, pero en realidad ya está aquí. Hace unos meses el FBI emitió una alerta sobre los mismos, en la que preveía que se dejaran ver en actividades de intoxicación informativa en un plazo de entre 12 y 18 meses. La alerta prevenía sobre el «contenido sintético», por lo que no se centra exclusivamente en los deep fakes, pero sí que los incluye en la lista de técnicas a vigilar.

Un aspecto particularmente preocupante a este respecto, y que nos anuncia la tormenta que puede estar por llegar, es que al igual que ya estamos acostumbrados a ver en el mundo del ransomware, los deepfakes también parecen estar empezando a ofrecerse como servicio. La web oscura se ha poblado, en los últimos tiempos, de documentación técnica sobre cómo realizar este tipo de falsificaciones, y de un tiempo a esta parte parece que ya están apareciendo los primeros operadores capaces de ofrecer sus servicios en este campo al mejor postor.

El desafío es singularmente complejo, y el sector de la ciberseguridad lleva ya tiempo trabajando en la búsqueda de soluciones tecnológicas a esta nueva amenaza, como los sistemas diseñados para intentar detectar los deepfakes. Sin embargo, y al igual que ocurre con el phishing, volvemos a encontrarnos frente a una técnica en la que la formación es un elemento clave de la prevención. Es fundamental que las organizaciones alerten a sus trabajadores sobre este tipo de amenaza.

Adicionalmente, establecer protocolos de comunicación seguros también resultará clave para hacer frente a los deepfakes. Desde el uso de canales cifrados hasta el establecimiento de medidas de autenticación siempre que sean necesarias, son a día de hoy la técnica más efectiva para evitar los riesgos de la suplantación de identidad mediante los deepfakes.

FinFisher secuestra el administrador de arranque de Windows en UEFI

FinFisher (también conocido como FinSpy y Wingbird) es un software comercial desarrollado por Gamma Group para vigilancia electrónica. Un software espía masivo en toda regla que el desarrollador dice distribuirlo exclusivamente a agencias gubernamentales y a las fuerzas del orden en todo el mundo, pero las empresas de ciberseguridad también lo han detectado desde hace años en campañas maliciosas de spearphishing y la infraestructura de los proveedores de servicios de Internet (ISP).

Ahora, los analistas de Kaspersky han descubierto que puede infectar dispositivos Windows mediante un kit de arranque UEFI que se inyecta en el Administrador de arranque del sistema operativo. «Durante nuestra investigación, encontramos un kit de arranque UEFI que estaba cargando FinSpy. Todas las máquinas infectadas tenían el Administrador de arranque de Windows (bootmgfw.efi) reemplazado por uno malicioso», explican los investigadores de Kasperksy.

Este método de infección permite a los atacantes instalar un bootkit sin la necesidad de eludir los controles de seguridad del firmware. Las infecciones UEFI son muy raras y generalmente difíciles de ejecutar, y se destacan por su evasión y persistencia. Y es que la instalación de malware en el firmware UEFI es altamente persistente, ya que se instala dentro del almacenamiento flash soldado a la placa base de las computadoras y hace imposible su limpieza reinstalando el sistema operativo e incluso reemplazando la unidad de almacenamiento.

Estos bootkits son códigos maliciosos instalados en el firmware invisibles para las soluciones de seguridad dentro del sistema operativo, ya que están diseñados para cargarse antes que todo lo demás, en la etapa inicial de la secuencia de arranque de un dispositivo. Los ataques documentados públicamente son bastantes raros (Lojax usado por el grupo ruso APT28 o desarrollos chinos como MosaicRegressor, TrickBoot y Moriya), pero como se puede entender son sumamente peligrosos.

Proporcionan a los atacantes control sobre el proceso de arranque de un sistema operativo y hacen posible sabotear sus defensas sin pasar por el mecanismo de arranque seguro. Las computadoras más antiguas, sin las BIOS avanzadas UEFI, también pueden infectarse usando tácticas similares a través del cargador de arranque MBR.

Contraseñas, el cuento de nunca acabar

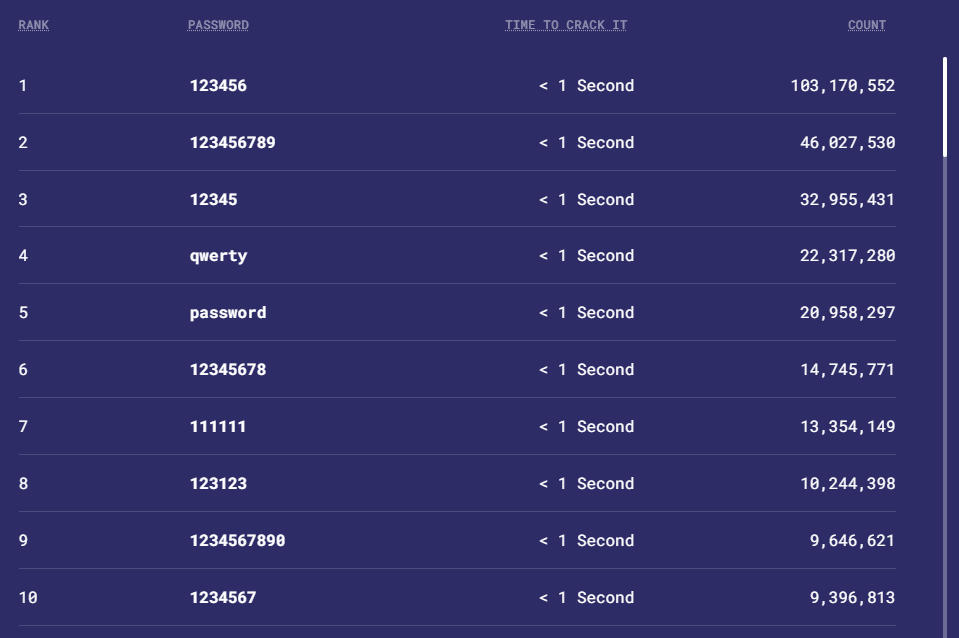

NordPass publicó las 200 peores contraseñas de 2021, confirmando que una buena parte de usuarios sigue incumpliendo todas las normas para su creación y mantenimiento.

El desarrollador del administrador de contraseñas del mismo nombre confecciona un listado anual mediante el análisis de las grandes violaciones de datos que se producen en los ataques a grandes servicios de Internet. El resultado no es bueno. Las grandes campañas de concienciación no parecen funcionar y menos mal que tecnologías como la doble autenticación se han añadido en la mayoría de los servicios y suponen un refuerzo muy necesario a la vista de estos listados.

La lista de las peores más usadas es lamentable, se repite año a año y confirman que somos un chollo para los ciberdelincuentes que ni siquiera tienen que emplear métodos avanzados de pirateo. La mayoría de las más usadas, viejas conocidas como «123456», «111111», «qwerty» o «password», tardan menos de un segundo es descifrarse lanzando un comando que compruebe las más usadas. Y ni siquiera ello, porque con la simple prueba obtendrían acceso a las cuentas.

Ciertamente las contraseñas son un método poco atractivo para el usuario, pero siguen siendo el método de autenticación preferente para acceder a los servicios de Internet o loguearse ante sistemas operativos, aplicaciones, juegos y todo tipo de máquinas. Hasta que métodos más amigables y avanzados de autenticación biométrica no se extiendan, conviene hacer un esfuerzo en su creación y mantenimiento siguiendo normas que sabemos de memoria, pero que no siempre practicamos.

Los administradores de contraseñas hacen el trabajo por nosotros, reducen los errores humanos en su manejo automatizando el proceso de generación de las mismas y de acceso a los sitios web y servicios. Las contraseñas creadas son altamente seguras cumpliendo las normas estándar en tamaño y complejidad y otra de sus grandes ventajas es que el usuario solo necesita recordar una contraseña maestra y el gestor hará el resto.

La desinformación es un problema de seguridad informática

Hasta ahora se había visto la desinformación como un desafío para los responsables políticos y las grandes tecnológicas. Sin embargo, debido a que la desinformación es por naturaleza un riesgo en línea, también es un desafío para nuestro ecosistema de seguridad cibernética y como tal debe ser considerado.

Abordar la manipulación de la verdad no es una tarea fácil. El gran volumen de datos que se crean dificulta saber qué es real y qué no. Desde la destrucción de torres 5G hasta conspiraciones como QAnon, la preocupación infundada por el fraude electoral en Estados Unidos o todo el negacionismo que sin prueba científica llega de las vacunas contra el COVID-19 o de la misma existencia del coronavirus, la desconfianza se está convirtiendo en el valor predeterminado, y esto puede tener efectos increíblemente dañinos en la sociedad.

La desinformación y las noticias falsas también se utilizan con asiduidad para la distribución de malware. «En este caso no son el objetivo final si no el medio empleado manipulando los miedos y las emociones intensificadas de las personas», indican. Por ejemplo, la firma Avast descubrió que las tiendas falsas que afirman vender «curas del Covid-19» usando el logotipo de la Organización Mundial de la Salud, no eran estafas típicas si no que estaban destinadas a que los usuarios descargasen malware.

Hasta ahora, el sector tecnológico, principalmente las empresas de redes sociales, dado que sus plataformas permiten que las noticias falsas se difundan exponencialmente, han intentado implementar algunas medidas, con distintos niveles de éxito. Por ejemplo, WhatsApp ha impuesto un límite más estricto a su capacidad de reenvío de mensajes y Twitter ha comenzado a marcar publicaciones engañosas.

Pero no parece ser suficiente. A pesar de estos esfuerzos, se están pasando por alto los informes que enfatizan las preocupaciones sobre el tema de los servicios de inteligencia y los comités independientes, mientras que las políticas no se pueden implementar lo suficientemente rápido para mantenerse al día. Pero no se trata solo de tener más leyes; de hecho, en algunos casos, demasiada regulación puede usarse como una excusa para reprimir la libertad de expresión. «Debemos tener mucho cuidado de no abusar de ello como herramienta. Más que eso, la desinformación tiene el potencial de socavar la seguridad nacional y debería estar en el centro de nuestras defensas cibernéticas», estiman.

La entrada Los 10 peores incidentes de ciberseguridad en 2021 es original de MuyComputer

Comentarios

Publicar un comentario